ThreatHound是一款功能强大的事件响应与威胁搜索辅助工具,只需要将事件日志文件提供给ThreatHound,它便能够帮助我们以自动化的形式分析出结果,并以JSON格式输出数据。

功能介绍

1、针对Windows事件日志的威胁搜寻、入侵评估和事件响应自动化;

2、支持每天从项目源下载和更新Sigma规则;

3、包含了超过50种检测规则;

4、支持超过1500个Sigma检测规则;

5、支持动态添加新的Sigma规则,并将其添加到检测规则中;

6、支持以JSON格式保存所有输出数据;

7、支持轻松添加自定义的任何检测规则;

8、可以轻松在mapping.py中添加新的事件日志源类型;

工具安装

由于该工具基于Python开发,因此我们首先需要在本地设备上安装并配置好Python环境,接下来,广大研究人员可以使用下列命令将该项目源码克隆至本地:

$ git clone https://github.com/MazX0p/ThreatHound.git

然后切换到项目目录中,使用pip命令和项目提供的requirements.txt文件安装该工具所需的依赖组件:

$ cd ThreatHound $ pip install - r requirements.txt

安装完成后,运行下列命令即可执行ThreatHound:

$ pyhton3 ThreatHound.py

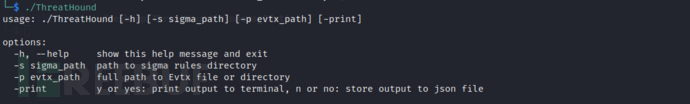

工具使用

Windows使用

$ ThreatHound.exe -s ..\sigma_rules\ -p C:\Windows\System32\winevt\Logs\ -print no

Linux使用

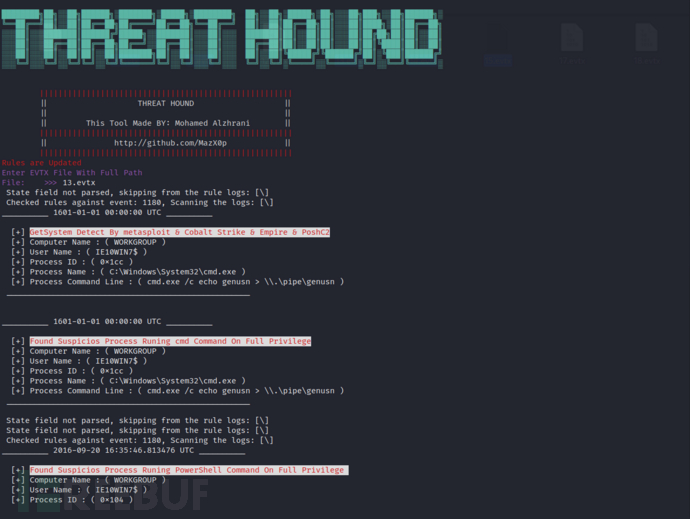

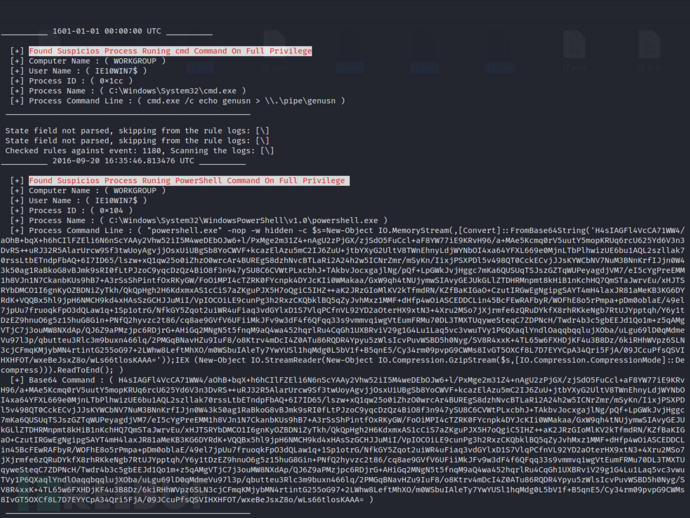

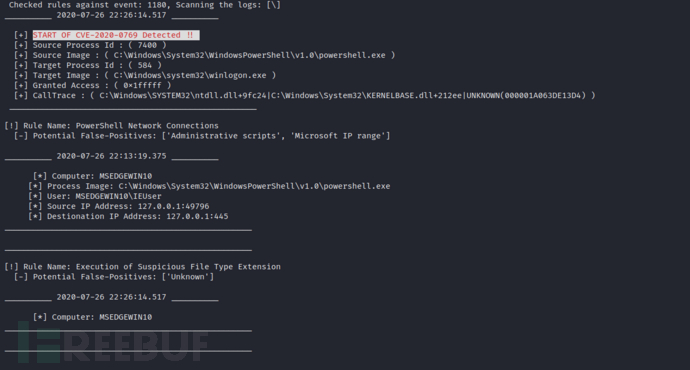

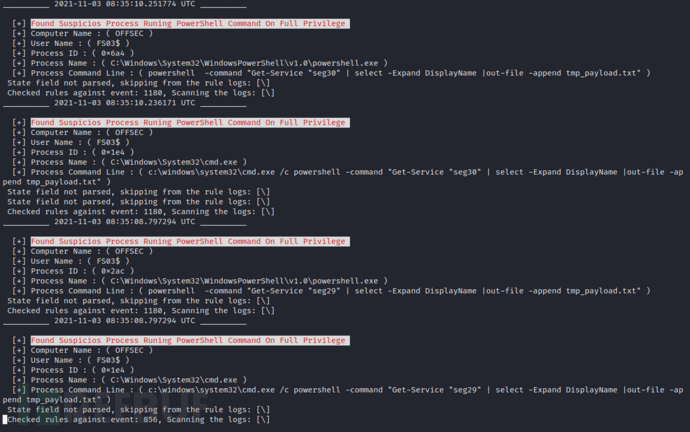

工具运行截图

工具演示视频

视频地址:【点我观看】

项目地址

ThreatHound:【GitHub传送门】

本文作者:Alpha_h4ck, 转载请注明来自FreeBuf.COM

本文来自投稿,不代表本站立场,如若转载,请注明出处:https://typecho.firshare.cn/archives/1738.html

免责声明:文章内容不代表本站立场,本站不对其内容的真实性、完整性、准确性给予任何担保、暗示和承诺,仅供读者参考,文章版权归原作者所有。避免网络欺诈,本站不倡导任何交易行为。如您私自与本站转载自公开互联网中的资讯内容中提及到的个人或平台产生交易,则需自行承担后果。本站在注明来源的前提下推荐原文至此,仅作为优良公众、公开信息分享阅读,不进行商业发布、发表及从事营利性活动。如本文内容影响到您的合法权益(内容、图片等),请及时联系本站,我们会及时删除处理。