VeKey身份硬件之所以具有超强的安全性能,首先要归功于其内置的ARM SC300处理器。该处理器配备有嵌套矢量中断控制器、唤醒中断控制器、内存保护单元、AHB-Lite、数据观测断点(Data Watchpoint)、断点单元及JTAG接口,在支持Burst传输、单边操作、芯片内部测试、ITM跟踪调试、ETM跟踪调试及串行网络调试等功能的同时,自带防侧信道攻击、防故障注入和防探测功能,提供更强大的安全性能。

SC300架构图

SC300处理器基于Cortex-M3处理器开发,并在其中融入ARM SecurCore处理器的安全特性,集成易用、高效的Thumb-2指令集,得以成倍提升功耗效率和性能,在更小的空间集成更多的功能,高速处理多接口任务。该种型号处理器广泛应用于Secure Element之中,帮助SE芯片实现远超普通芯片的安全防护表现。

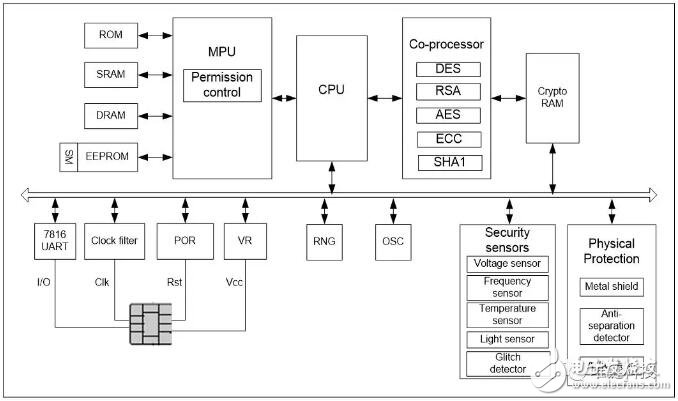

芯片模块划分

攻防有道,让威胁无处遁形

加入配备有SC300处理器的SE芯片,让VeKey能够高效应对各种攻击威胁,提供普通硬件难以媲美的安全防护。下面,我们将对常见的攻击手段及VeKey的安全防护能力加以介绍。

目前,设备面临的威胁主要可以分为物理攻击和软件攻击两大类。

物理攻击:

物理攻击手段主要包括三种,即:

· 非侵入式攻击

· 侵入式攻击

· 半侵入式攻击

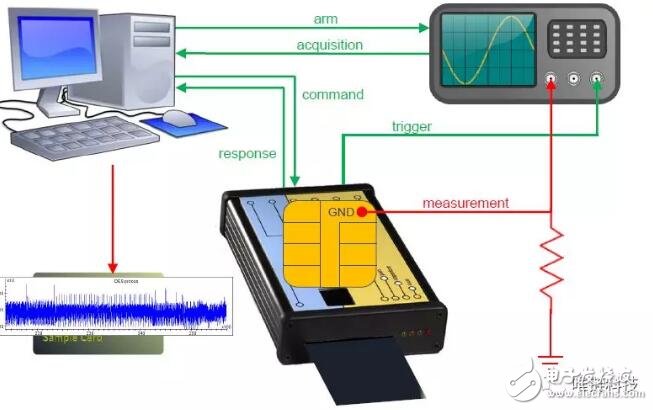

非侵入式攻击又称为侧信道攻击,此种攻击的特点在于不会破坏芯片封装及芯片结构。通过诱导秘密信息泄漏或对泄漏的电压功耗、电磁辐射等信息进行统计分析获取秘钥。常见的非侵入式攻击方式包括:

· 能量攻击分析(DPA)

· 直接能量分析(SPA)

· 电磁分析(EMA)

非侵入式攻击

由于该种攻击不会对芯片造成破坏,用户无从知晓设备是否已遭到攻击,也就无法及时采取补救措施,所以非侵入式攻击是目前威胁最大的攻击方式。

侵入式攻击通过去除芯片封装、改变芯片结构实现干扰安全模块正常工作、破坏芯片安全防护功能的目的,从而获取敏感信息。在进行侵入式攻击时,黑客需要蚀刻或切割金属层,再通过探查芯片、FIB及电镜扫描,直接探测或修改电路,从而窃取敏感信息。

侵入式攻击需要使用化学试剂、高分辨率光学显微镜、激光切割系统、微探针平台、示波器、信号发生器、扫描电镜、FIB设备等专业设备,成本高昂。

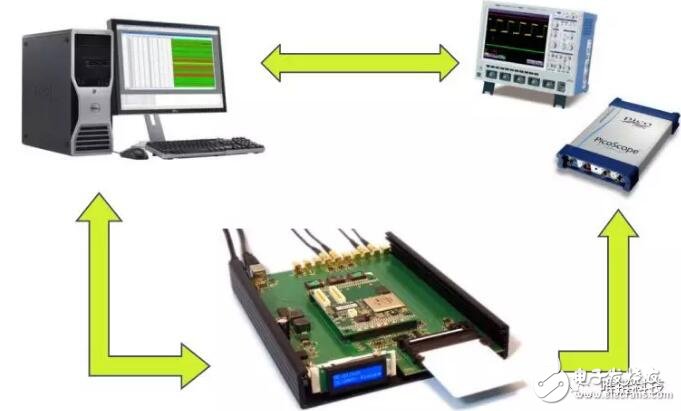

半侵入式攻击又被成为故障注入攻击,是介于前两者之间的一种技术,该种攻击方式需要去除芯片封装,但不会改变芯片内部结构。

故障注入攻击

故障注入攻击通过激光注入(LASER)、时钟毛刺、电压毛刺或紫外线在芯片工作过程中注入故障信号,从而改变芯片内部程序的运行流程,使芯片产生包括跳过PIN码验证在内的错误输出结果,进而窃取敏感信息。

软件攻击

软件攻击是目前最常见的攻击方式,黑客通过利用软件漏洞对设备发起攻击,窃取资料。

从芯片到应用,端到端全方位防护

为了应对这两类威胁,唯链VeKey配备了从芯片到应用的端到端全方位安全防护方案。

芯片端:

· 采用ARM SecurCore SC300 CPU,自带防侧信道攻击、防故障注入和防探测等功能,广泛应用于银行、政府机构、交通行业等。

· 采用MPU(memory protection unit)限制内存、flash等的访问权限,对于加密区域或者敏感区域,采用MPU保护,应用层或者外界无法访问受保护的区域,只有授权的代码才能访问。

· 环境安全防护:采用电压检测器、频率检测器、温度检测器、电源Glitch检测器、光检测器、时钟毛刺过滤器、真随机数发生器等,在检测到对应的事件发生时,可以自定义需要采取的行为。

· 采用Active fuse,提供对芯片测试态的保护;布局上对关键信号线特殊处理,防止物理探测。

封装端:

· 顶层金属覆盖,采用主动防剥离探测技术,使得金属覆盖在被剥离时能被检测到并主动清除芯片内资料。

· 芯片采用金属覆盖,有效屏蔽芯片运行中产生的电磁脉冲,防止电磁泄漏,从根本上杜绝电磁分析的可能性。

系统端:

加密算法采用隐藏技术,消除密码设备的能量消耗与设备所执行的操作和所处理的中间值之间的相关性。

· 时间维度的隐藏

· 幅度维度的隐藏

加密算法同时还支持掩码技术,能够随机化密码设备所处理的中间值,使其能量消耗不依赖于设备所执行的密码算法的中间值。

· 对输入的明文和密钥掩码

· 对算法中间数据掩码

应用端:

· 系统应用到的敏感数据,包括私钥、密码等都加密保存,每台设备的加密密码都不同,且保存采用混淆机制。

· 关闭调试接口及其他的接口,防止外部通过这些接口进行注入。

· 远程身份认证。

作为企业级安全身份硬件解决方案,VeKey以ARM SC300安全处理器内核为基础,结合专门针对区块链应用场景开发的固件和算法,在兼顾效率、操作简便性的同时,能够提供银行级别的安全防护,轻松应对多种不同类型的攻击,免去用户的后顾之忧。

本期内容主要对VeKey的安全特性进行了简要解析,未来,我们还将介绍VeKey现有的应用场景,包括:

· 链上生态治理:数字低碳生态,第三方权威认证机构DNV GL使用VeKey完成参数修改、数据审核、积分发放等工作。

· 链上KYC审核:应用于VeVID,用于识别、确认以及审查系统内的参与者,赋予其唯一的链上身份。

· 数字资产管理:门限签名解决方案,通过密钥分散实现私钥拆分,完善数字资产管理体系。